Ransomware thực sự trở thành vấn nạn lớn và chỉ được để ý một cách nghiêm túc sau đợt tấn công quy mô lớn của WannaCry vào năm 2017. Hình thức tấn công mã hóa dữ liệu đòi tiền chuộc sau đó phát triển một cách mạnh mẽ trên quy mô toàn cầu. Trong một thống kê, ước tính trong quý 1 năm 2019, số tiền của những kẻ tấn công mạng đòi tiền chuộc đã tăng 90% so với quý 4 năm 2018. Trung bình mỗi ngày hacker kiếm được 12.762 USD từ các nạn nhân, nhưng theo mình thì con số lớn hơn đó rất nhiều lần.

Nếu bạn đang đọc bài viết này của mình trong tình trạng dữ liệu của bạn đang bị mã hoá, thì xin chia sẻ cảm giác đó của bạn ngay lúc nào.

Cũng từng như bạn, mình bỏ qua tất cả những thông tin cảnh báo về những thứ được gọi là Ransomware, WannaCry cho đến khi chính bản thân là nạn nhân của 2 cuộc tấn công đòi tiền chuộc Ransomware.

Trong vòng 7 tháng, 2 lần server bị nhiễm ransomeware là một trải nghiệm thật sự tồi tệ. Cảm giác chơi vơi và hoang mang vì chỉ 1 mình bản thân đối diện với tình trạng đó, không có đồng nghiệp để chia sẻ, tâm lý bất an vì sự tín nhiệm, vì số tiền phải đối diện để cứu dữ liệu thực sự không nhỏ. Trong những lúc túng quẫn đó, mình đã nghĩ tới hoàn cảnh tồi tệ là bỏ trốn để không phải đối diện với những gì đang diễn ra. Nhưng đôi lúc, chúng ta phải thực sự dũng cảm để đối diện với những hoàn cảnh trớ trêu mà chúng ta hoàn toàn không thể lường trước được.

Nếu bạn đang muốn tìm một sự chia sẻ và những lời khuyên cho những bước tiếp theo, hãy để lại comment bên dưới cho mình hoặc liên hệ với mình qua email alex@navis.hap.vn, mình sẽ đồng hành cùng bạn trong việc khôi phục lại dữ liệu.

1. Tóm tắt 2 lần bị tấn công ransomware của mình

Lần 1, ngày 13/03/2020

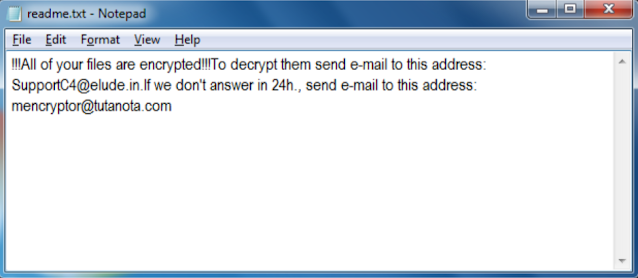

Mình nhớ vào lúc 4PM ngày 13/03/2020, user báo không truy cập được vào ERP, mình login ngay vào VM đang chạy SQL Server để kiểm tra nhưng không có tác dụng, login vào server backup thấy toàn bộ dữ liệu đã bị mã hóa, hacker để lại file text đại ý báo rằng toàn bộ dữ liệu server của bạn đã bị mã hóa và có dạng tenfile[50F17C9C-2780].[SupportC4@elude.in].eight, liên hệ với hacker trong 24h để lấy lại dữ liệu trước khi dữ liệu bị mất vĩnh viễn.

Mình vào kiểm tra bản Snapshot thủ công, còn 1 bản ngày 16/01/2020, data quá cũ cho 1 server ERP. Mình tiếp tục dùng các phần mềm Recovery Data có thể search được trên mạng về để cố gắng khôi phục lại, 2 file database chỉ khôi phục được 1 file 400Mb ngày 03/03/2020, còn 1 file 2Gb khôi phục nhưng không đúng hash. Tiếp tục search tất cả những công cụ giải mã có thể tìm thấy được từ tất cả các trang Antivirus cung cấp nhưng đều vô vọng. Tất cả những file daily backup copy qua server backup cũng đều bị mã hóa.

Ngày 16/03, sau khi họp cùng các team liên quan về việc khôi phục thủ công lại dữ liệu nhưng không khả thi vì thời lượng và khối lượng cho công việc này là rất lớn (30 ngày để khôi phục lại 80% dữ liệu và 20 ngày nếu có làm tăng ca với mức độ sai sót > 20%)

Song song trong thời điểm này, mình email với hacker qua email được để lại trong file text: mencryptor@tutanota.com, hacker email lại và đòi số tiền chuộc là xx BTC, số tiền khá lớn và sau một vài email qua lại, mình thương lượng xuống còn xx BTC.

Xem toàn bộ nội dung email: (đang cập nhật link)

Ngay sau đó, mình trình phương án với ban giám đốc và ngay trong chiều ngày 16/03, phối hợp cùng team Tài chính tiến hành chuyển tiền cho hacker xx$ (tương ứng số bitcoin là xx BTC). Sau khi chuyển tiền thành công, hacker bắt phải chuyển tiếp xx$ nữa vì lý do là đã chuyển tiền quá 24h so với thông báo. Cảm giác lúc này là cực kỳ hoang mang, phần vì hiểu được tầm quan trọng của dữ liệu, phần vì số tiền đã chuyển, nếu không chuyển nữa có khả năng sẽ mất dữ liệu, tất cả user đang tạm dừng công việc vì ERP gián đoạn, may mắn trong lúc này Ban giám đốc cho mình toàn quyền quyết định, mình quyết định tiếp tục chuyển hacker xx$ lần 2 với niềm tin rất mong manh.

Sau khi nhận được link giao dịch BTC trên blockchain.com lần 2, hacker đã phản hồi email và login vào VM để giải mã các file của mình, thông qua VM Manager, mình thấy CPU nhảy lên 10% trong 30 phút, 30 phút sau, hacker giao lại quyền quản lý server và lặng lẽ rời đi. Mình sao lưu lại database mới nhất và restore lại bản snapshot gần nhất để đảm bảo không bị nhiễm malware còn sót lại.

Mọi thứ trở về bình thường vào lúc 23h30 ngày 16/03, như chưa hề có cuộc chia ly.

Nhưng dù sao, lần 1 là lần bị nhẹ hơn vì chỉ dính 1 con server SQL trên VM, lần 2 thật sự tồi tệ hơn rất nhiều vì hacker truy cập được vào tất cả server mà mình quản lý (13 server), tất nhiên bao gồm cả 1 VM đang chạy SQL server ở lần tấn công đầu tiên.

Lần 2, ngày 23/10/2020

Một buổi sáng đẹp trời, tỉnh dậy và nhận được email của hệ thống monitor báo 2 server bị down, mình login vào và thực sự hoảng loạn vì thấy được dòng chữ dưới này, mình bắt đầu hoảng loạn vì tất cả những gì ở lần 1 cho mình biết rằng không có cách nào để khôi phục lại dữ liệu ngoài việc trả tiền chuộc, giá trị của những dữ liệu đã bị mã hóa là vô cùng lớn, tất cả 13 server đã dừng hoạt động, tất cả.

Đọc tới đây, chắc hẳn bạn sẽ tự hỏi: Vì sao lần 1 đã bị tấn công mà lần này còn bị, và tại sao lại không backup. Mình hiểu được suy nghĩ đó của bạn và của rất nhiều người khi nhìn vào sự cố lần 2 này của mình. Bạn có thắc mắc là mình đã làm những gì sau khi bị tấn công ở đợt 1 không?

Chính xác là mình đã làm những việc này ngay trong đêm đó:

- Vô hiệu hóa username Administrator, tạo 1 admin user khác khó đoán hơn và đặt lại tất cả username bằng strong password dạng như: 6wJevF)w56820915 (dài 16 ký tự, có 1 ký tự đặc biệt, gồm ký tự hoa, ký tự thường và số, ngẫu nhiên và không theo quy luật)

- Đổi port RDP 3389 sang một port khác.

- Set lại toàn bộ Firewall Inbound Rules, chỉ cho phép truy cập port RDP mới từ 1 source IP duy nhất là văn phòng của mình.

- Auto daily backup và auto copy qua 1 folder ở server khác (set chỉ có quyền Copy, không có quyền xóa)

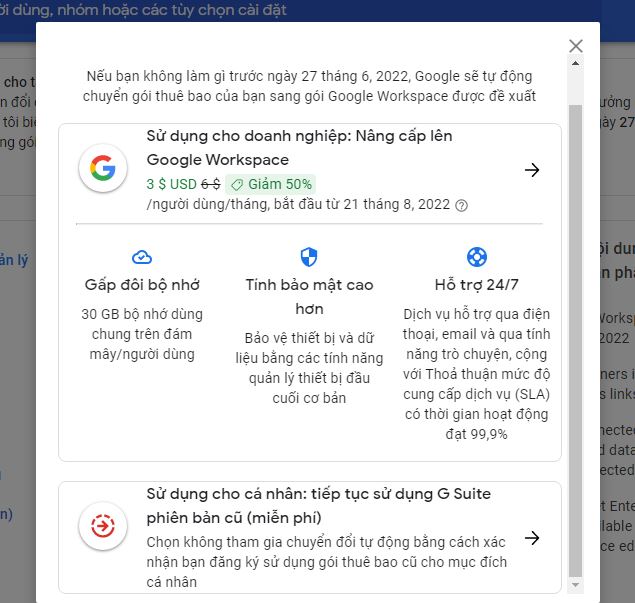

- Cài đặt Google Driver auto sync folder Backup

- Update lại các bản vá bảo mật của Windows Server 2016

- Kiểm tra Windows Defender và enable tất cả các tính năng bảo vệ.

Với tất cả những sự chuẩn bị ở trên, theo bạn mình còn 1 điểm yếu nào để hacker lợi dụng và tấn công khả dĩ?

Tất nhiên có chứ! Nếu bạn quan tâm, hãy comment để động viên mình nhé. Mình sẽ viết tiếp kỳ 2, kỳ 3 với outline như dưới đây khi có thêm thời gian.

2. Bản chất của hình thức tấn công đòi tiền chuộc ransomware

Ransomware là một dạng mã độc chuyên mã hóa dữ liệu hoặc khóa quyền truy cập thiết bị của người dùng. Muốn làm được điều đó, hacker cần có toàn quyền truy cập vào thiết bị của bạn, thông qua nhiều cách mà mình sẽ đề cập ở mục 3 bên dưới.

Để được trả lại quyền truy cập thiết bị hoặc giải mã dữ liệu, người dùng phải trả cho hacker một khoản tiền nhất định, gọi là tiền chuộc.

3. Những lý do bảo mật phổ biến khiến cho hacker dễ dàng tấn công

4. Những giải pháp phòng ngừa tấn công

5. Giải pháp khắc phục nếu sự cố xảy ra